CÁC TÍNH NĂNG CỦA PALO ALTO:

1. Nhận dạng ứng dụng:

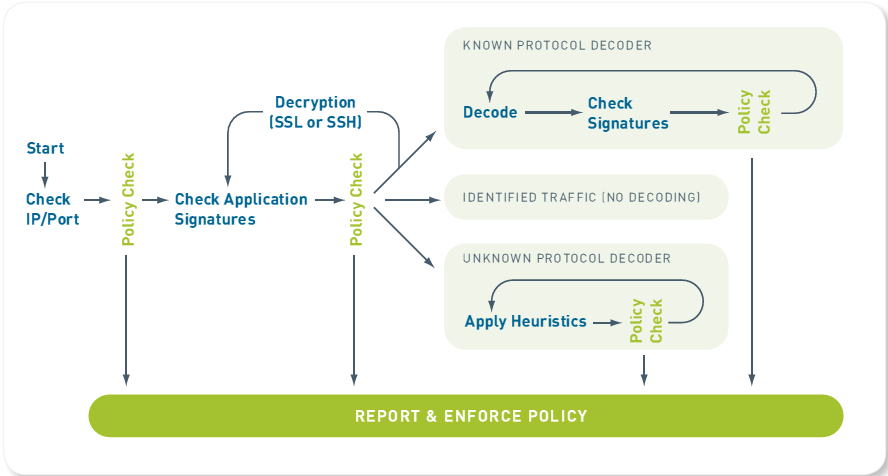

Tường lửa thế hệ mới Palo Alto: Mọi dữ liệu đi qua Palo Alto đều được phân loại theo ứng dụng mà không quan tâm đến việc nó sử dụng giao thức nào, cổng nào, mã hóa hay không mã hóa. Và các chính sách an ninh của Palo Alto đều dựa trên thông tin ứng dụng để xử lý. Palo Alto không chỉ dựa vào cơ sở dữ liệu để xác định ứng dụng mà sử dụng 4 công đoạn khác nhau để xác định chính xác ứng dụng nào đang hoạt động:

- – Application Protocol Detection / Decryption: Nhận diện diện giao thức cửa ứng dụng ví dụ như HTTPS, HTTP, FPT…

- – Application Protocol Decoding: Giải mã các giao thức, để nhận diện các ứng dụng có trong giao thức đó (giải mã SSH, SSL)

- – Application Signature: Nhận diện ứng dụng đó thuộc về đâu ví dụ như của google hay facebook

- – Heuristics (Chuẩn đoán): Phân tích xem hành vi của ứng dụng có vi phạm các policy đã đề ra không?

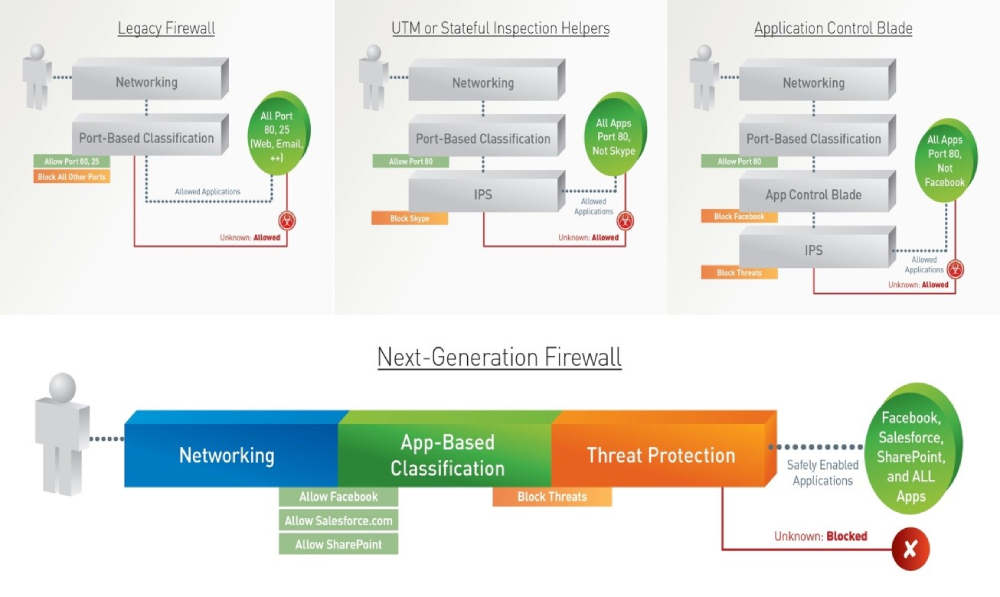

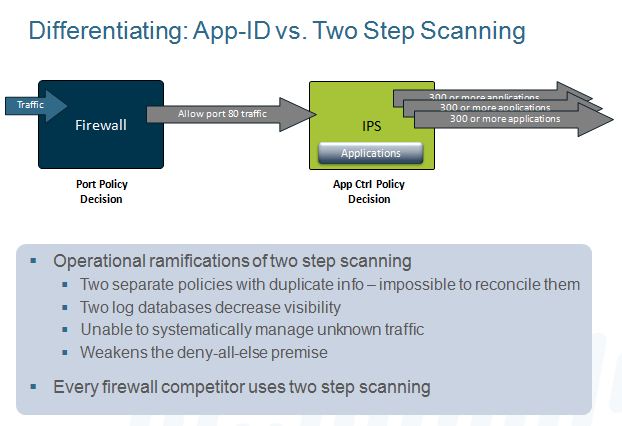

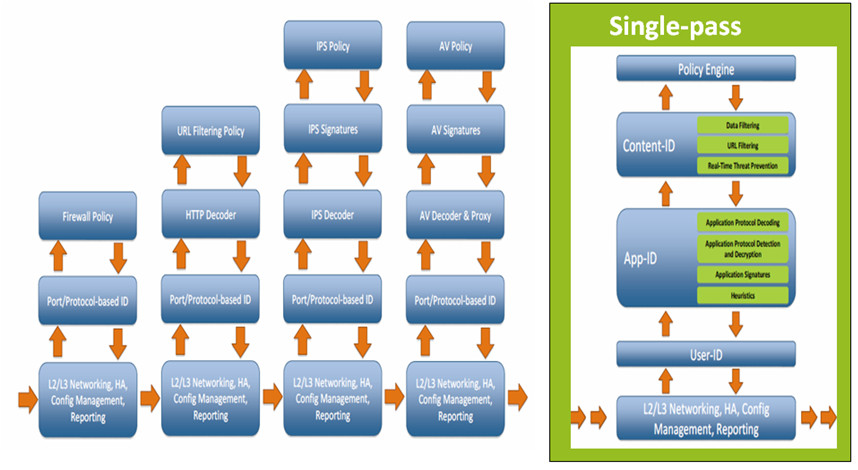

Các tường lửa khác: Các tường lửa khác được xây dựng trên nền tảng kiến trúc cũ, phần nhận diện ứng dụng chỉ là một lớp được bổ sung ở phía sau modul tường lửa truyền thống. Dữ liệu trước khi được nhận dạng ứng dụng vẫn được phân loại và xử lý theo cổng, giao thức truyền thống. Và công nghệ nhận dạng vẫn dựa hoàn toàn vào việc so sánh với mẫu trong cơ sở dữ liệu.

Tính năng nhận dạng ứng dụng thường là phần mở rộng, người sử dụng phải trả phí bản quyền hàng năm.

2. Kiểm soát các ứng dụng không xác định:

Các ứng dụng không xác định này có thể là các ứng dụng mới được phát triển hoặc các malware.

Tường lửa thế hệ mới Palo Alto: Theo mặc định, mọi dữ liệu đi qua Palo Alto sẽ được phân loại theo ứng dụng. Đôi với các dữ liệu mà không thể xác định được ứng dụng, Palo Alto ghi lại trên log hệ thống và có thể chặn lại hoặc cho qua theo yêu của của người quản trị.

Các tường lửa khác: Do về cơ bản vẫn là tường lửa truyền thống, module nhận dạng ứng dụng chỉ được thêm vào phía sau và hoạt động theo cơ chế của IPS tức là chỉ kiểm soát những gì nó biết còn những gì không biết sẽ được cho qua. Do đó nếu các ứng dụng không xác định này hoạt động trên dải cổng hoặc giao thức mà lớp tường lửa truyền thống cho phép thì các ứng dụng này sẽ đi qua hệ thống mà không được phát hiện hay ghi nhận.

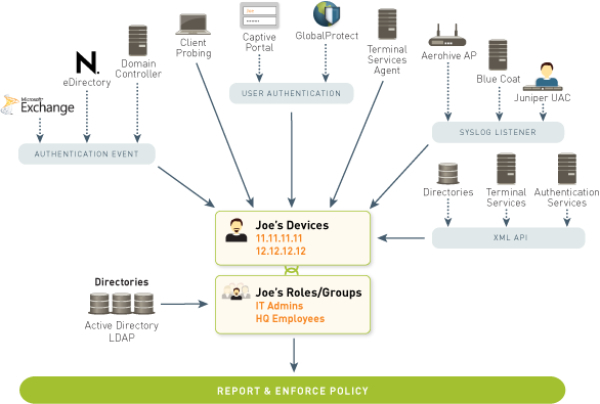

3. Nhận dạng người dùng:

Tường lửa thế hệ mới Palo Alto: Palo Alto tích hợp sẵn tính năng nhận dạng người dùng trên thiết bị, không chỉ hỗ trợ lấy thông tin người dùng từ AD, Exchange, LDAP …mà còn từ syslog servers, các công cụ xác thực hay trực tiếp từ cửa sổ Captive Portal cho người dùng đăng nhập.

Palo Alto không chỉ hỗ trợ đồng bộ người dùng mà còn có thể đồng bộ đến nhóm người dùng, cho phép người quản trị thiết lập chính sách một cách nhanh chóng và hiệu quả hơn.

Các tường lửa khác: Hạn chế nguồn lấy đầu vào, một số hãng chỉ nhận dạng được tên người mà không thể nhận dạng theo nhóm người dùng. Và thường các sản phẩm khác phải yêu cầu khách hàng trả thêm tiền bản quyền để sử dụng tính năng nhận dạng người dùng.

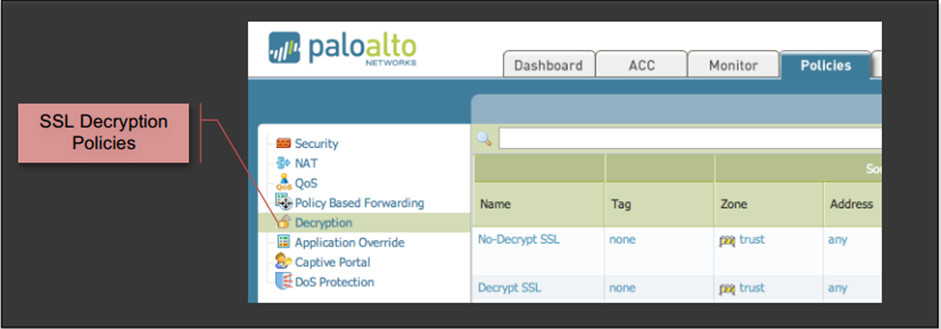

4. Kiểm soát dữ liệu mã hóa:

Tường lửa thế hệ mới Palo Alto: Với kiến trúc hoàn toàn mới, tường lửa thế hệ mới Palo Alto được trang bị phần cứng chuyên biệt để xử lý các dữ liệu mã hóa mà không làm giảm hiệu suất của hệ thống.

Mọi dữ liệu được mã hóa sẽ được kiểm soát chặt chẽ, đảm bảo tuân thủ theo chính sách của công ty, đồng thời ngăn chặn các mối đe dọa ẩn trong các dữ liệu mã hóa này.

Các tường lửa khác: Do kiến trúc phần cứng kiểu cũ, không có phần cứng chuyên biệt nên khi bật tính năng giải mã SSH/SSL sẽ khiến tốc độ độ xử lý bị suy giảm đi rất nhiều.

5. Ngăn chặn mối đe dọa theo thời gian thực:

Khả năng nhận dạng và kiểm soát ứng dụng bằng App-ID chỉ giải quyết một phần vấn đề về tính tương minh và khả năng kiểm soát trong hệ thống IP mà nhà quản trị đang đối mặt trong môi trường Internet ngày nay. Xem xét nội dung dữ liệu của ứng dụng được phép đi vào hệ thống trở thành thách thức tiếp theo. Content-ID giúp giải quyết thách thức này để ngăn ngừa các mối hiểm họa (Anti-malware, anti-virus, IPS…), lọc URL và lọc dữ liệu.

Các sản phẩm chống tấn công hay ngăn ngừa các mối hiểm họa tại gateway hiện nay thường thực hiện lưu lại (proxy) toàn bộ tải trước khi scan virus, spyware, malware gây ra sự chậm trễ trong việc xử lý. Do thiếu khả năng xử lý với tốc độ cao nên buộc các doanh nghiệp phải dựa vào nhiều thiết bị riêng lẻ, gây ra khó khăn trong quản lý.

Palo Alto firewall tích hợp tính năng Threat Prevention vào firewall với các tính năng sau:

- Dò tìm và chặn virus, spyware, worm, and lỗ hổng ứng dụng

- Kiểm soát việc truyền file hay thông tin nhạy cảm ra khỏi hệ thống

- Tốc độ xử lý cao.

- Giảm chi phí vận hành và quản trị với một giao diện quản lý

Công nghệ ngăn ngừa hiểm họa của firewall Palo Alto sử dụng công nghệ quét stream-based, khác với công nghệ file-based, thực hiện scan ngay khi packet đầu tiên đến. Đồng thời thay vì scan dữ liệu nhiều lần cho nhiều loại hiểm họa khác nhau, Palo Alto firewall phát triển format chữ ký đồng nhất (uniform signature) cho phép tìm ra nhiều lọai hiểm họa (virus, malware, spyware, lỗ hổng ứng dụng…) trong một lần quét.

Ngoài ra, chức năng chống các lỗ hổng ứng dụng kết hợp nhiều tính năng IPS để ngăn ngừa các tấn công khai thác lỗ hổng bảo mật ở tầng ứng dụng và mạng như buffer overflow, DoS, port scan. Các cơ chế IPS gồm có:

- Protocol anomaly detection

- Stateful pattern matching

- Statistical anomaly detection

- Heuristic-based analysis

- Block invalid or malformed packets

- IP defragmentation and TCP reassembly

Công nghệ threat prevention của Palo Alto được thực hiện với độ trễ thấp và khả năng xử lý dữ liệu lớn nhờ vào công nghệ xử lý song song và tính năng phần mềm tiên tiến. Cơ chế threat prevention của Palo Alto đặt nặng vai trò nhận dạng ứng dụng trong việc truy tìm nguồn gốc các mối đe dọa một cách chính xác và hiệu quả.

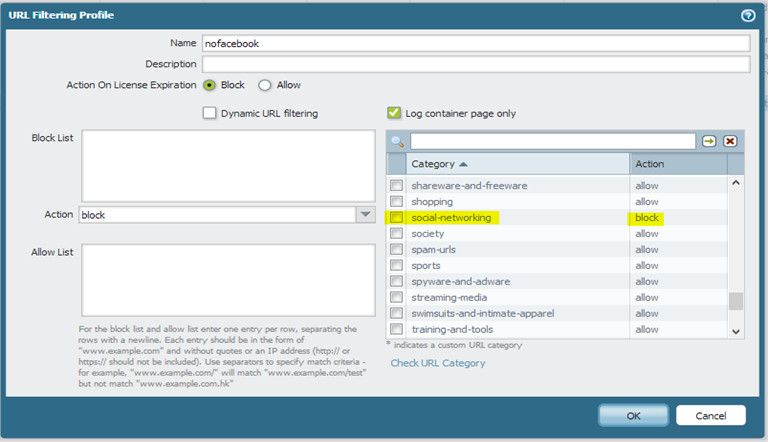

6. Lọc URL Appiance – based URL filtering:

Theo dõi và kiểm soát hoạt động lướt web là yếu tố chính để bảo vệ hệ thống mạng của doanh nghiệp khỏi các nguy cơ về bảo mật và vi phạm các tiêu chuẩn. Tuy nhiên, phòng IT đang gặp rất nhiều khó khăn với các giải pháp trên chạy trên nền server hạn chế khả năng thực thi các điều luật.

- Palo Alto cung cấp tính năng URL Filtering hiệu quả cao với cách sử dụng đơn giản với các tính năng:

- Theo dõi hoạt động lướt web mà không ảnh hưởng đến thời gian đáp ứng và trải nghiệm của người dùng.

- Chính sách cho phép/ từ chối các trang web được thực hiện in-line theo thời gian thực.

- Cho phép tăng số lượng người dùng mà không phải mua thêm license như Proxy

- Cho phép QoS- Quản lý băng thông trên từng trang web. Điều này đặc biệt quan trọng khi người dùng sử dụng nhiều trang web media như Youtube… để đảm bảo băng thông của hệ thống.

- Áp dụng việc giải mã SSL để kiểm soát và lọc thông tin khi người dùng sử dụng HTTPS.

- Áp dụng chính sách lọc URL ngay cả khi người dùng sử dụng tính năng dịch tự động của Google hay xem trang web được lưu trong bộ nhớ cached của các trang tìm kiếm.

- Cơ sở dữ liệu cho phép người quản trị tùy chỉnh linh hoạt.

Palo Alto tích hợp cơ sở dữ liệu với hơn 20 triệu URL với trên 76 categories vào trong firewall cho phép kiểm soát việc lọc URL bổ sung cho khả năng kiểm soát ứng dụng dựa trên các điều luật bảo vệ doanh nghiệp từ việc tuân thủ một số các tiêu chuẩn cũng như tăng năng suất làm việc và giảm các nguy cơ gây hại đến nguồn lực công ty.

Nếu URL đi qua không nằm trong cơ sở dữ liệu URL trên box, firewall có thể hỏi từ một cơ sở dữ liệu khác với trên 180 triệu URL. Sau đó URL đó có thể được lưu vào một cơ sở dữ liệu động và riêng biệt với 1 triệu URL.

7. Cơ chế một chính sách – One Policy:

Tường lửa thế hệ mới Palo Alto: Với Palo Alto, một chính sách an ninh duy nhất người dùng có thể thiết lập các quyết định liên quan đến:

- Ứng dụng: Cho phép ứng dụng đi qua hay chặn

- Vùng an ninh, địa chỉ

- Thông tin về người dùng:

- Quét virus, spyware, IPS, File Fitlering, URL Filtering

Và người dùng chỉ phải thiết lập duy nhất chính sách an ninh là Security Policy tại một cửa sổ duy nhất.

Các tường lửa khác: Có rất nhiều chính sách phải thiết lập riêng biệt tại các vị trí khác nhau. Ví dụ như:

- Thiết lập chính sách liên quan đến tường lửa để mở port cho dữ liệu đi vào

- Thiết lập các chính sách liên quan đến việc bật tắt IPS

- Thiết lập các chính sách liên quan đến việc bật tính năng lọc web

- Thiết lập các chính sách liên quan đến việc bật tính năng Anti Virus, Anti Spyware.

Các chính sách này đều riêng biệt, dẫn đến việc tiêu tốn nhiều thời gian, hay xảy ra xung đột giữa các chính sách.

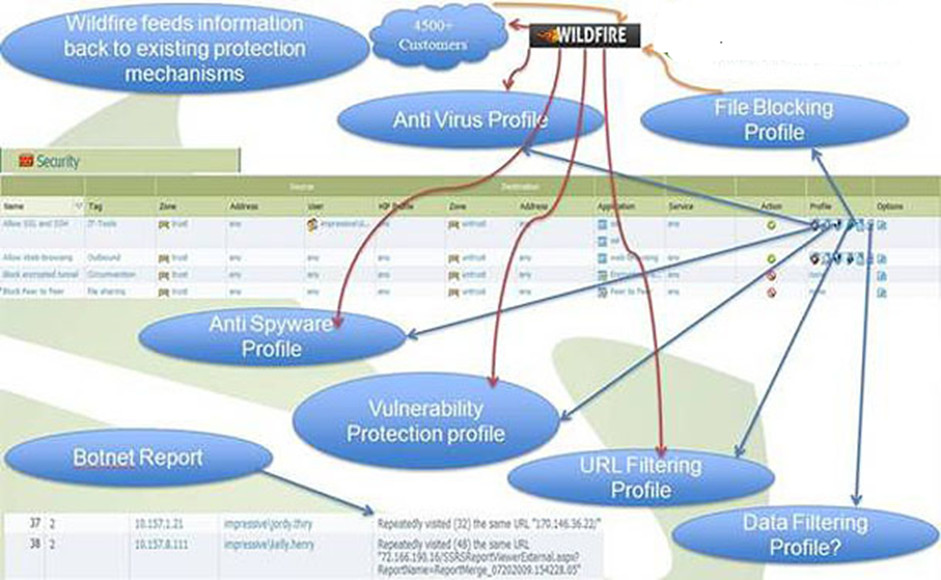

8. Liên kết chặt chẽ các thành phần:

Tường lửa thế hệ mới Palo Alto:

Logs là một thành phần quan trong trong hệ thống, logs sẽ cho người quản trị biết tất cả những gì đã và đang xảy ra trên hệ thống. Tuy nhiên với mỗi thiết bị riêng lẻ thì lại có một loại logs riêng và việc liên kết các logs này lại với nhau để tạo thành một thông tin thống nhất có logic là điều cực kì khó khăn.

Với Palo Alto, các thành phần Firewall, IPS, Anti Virus, Data Filtering, WildFire đều được xây dựng trên cùng một nền tảng, chia sẻ cùng một cơ sở dữ liệu, và logs của các thành phần này được liên kết, thống nhất chặt chẽ với nhau giúp người quản trị có một cái nhìn thống nhất, đẩy đủ về bất kì một đối tượng nào trong hệ thống. Điều này cực kì quan trong trong việc quản trị hệ thống, kiểm soát các mối đe dọa và trong các tác phục vụ điều tra tìm kiếm dấu vết.

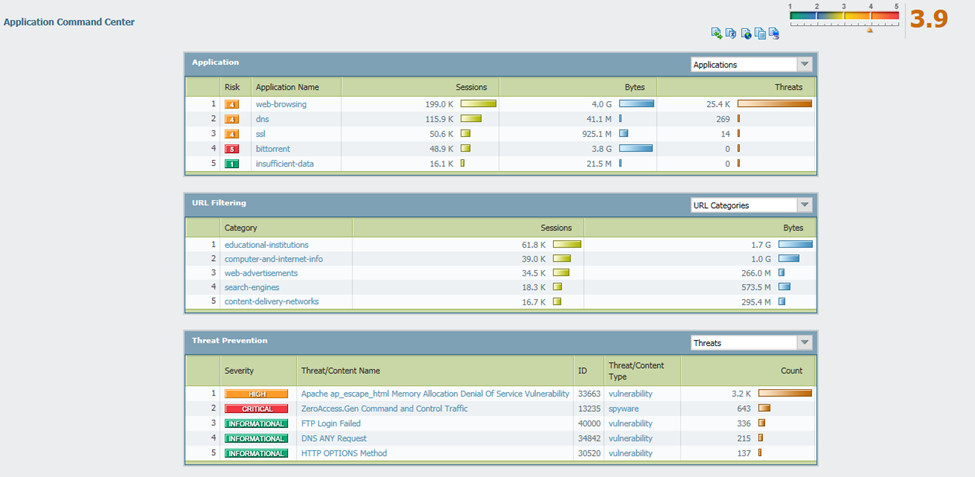

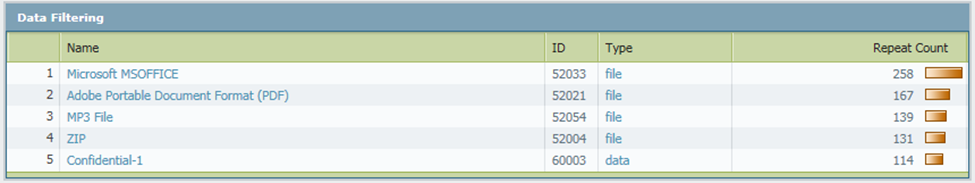

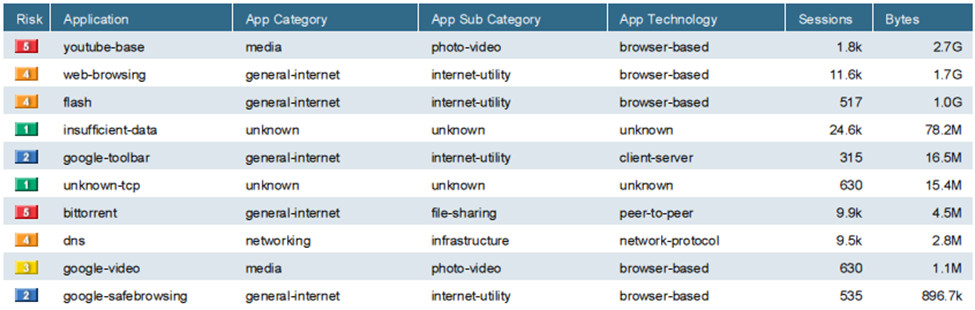

ACC – Application Command Center là một giao diện tương tác của Palo Alto cho phép người quản trị tìm kiếm, phân tích tất cả các thông tin về một đối tượng trên hệ thống. Ở giao diện chính, ACC liệt kê TOP các ứng dụng, người dùng, địa chỉ đích, Threat, Data filtering, URL có trên hệ thống:

Với khả năng tương tác, khi cần tìm kiếm thông tin về một đối tượng nào đó, người quản trị chỉ việc click vào đối tượng, khi đó toàn bộ các thông tin liên quan đến đối tượng như các ứng dụng, các URL Category, các Threat, các địa chỉ đích, địa chỉ nguồn.

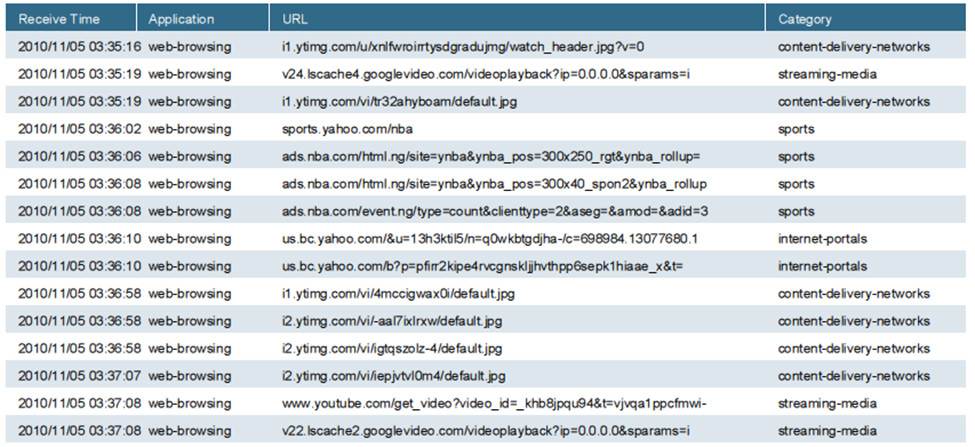

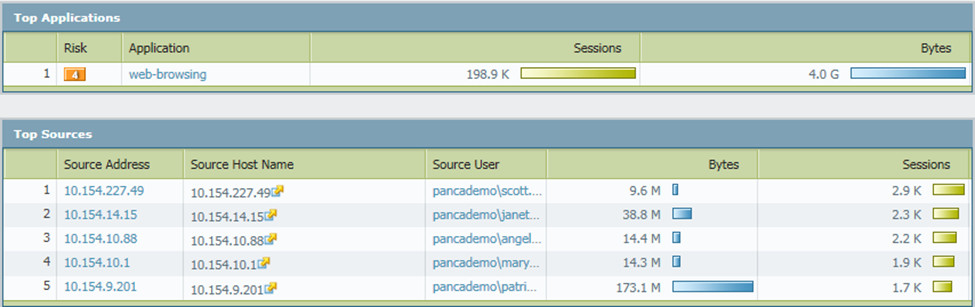

Ví dụ khi ta cần tìm các thông tin liên quan đến ứng dụng Web Browsing trên hệ thống:

Đầu tiên, sẽ là thông tin về ứng dụng, top các địa chỉ nguồn (người dùng) sử dụng ứng dụng này:

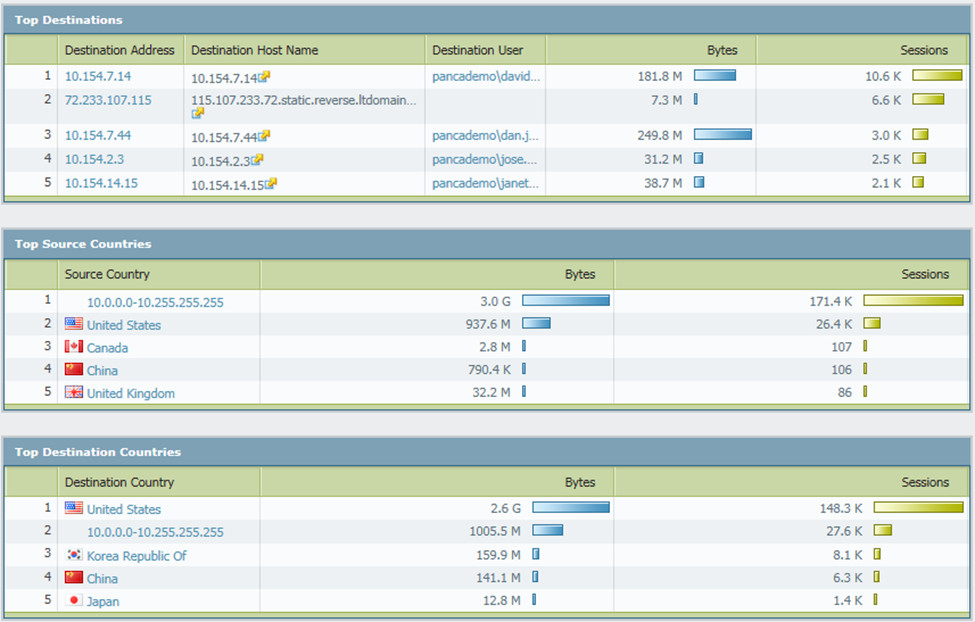

Tiếp theo là top các địa chỉ đích, mà người dùng sử dụng ứng dụng Web Browsing truy cập đến cùng thông tin quy đổi từ địa chỉ IP sang vùng địa lý (Source Countries, Destination Countries):

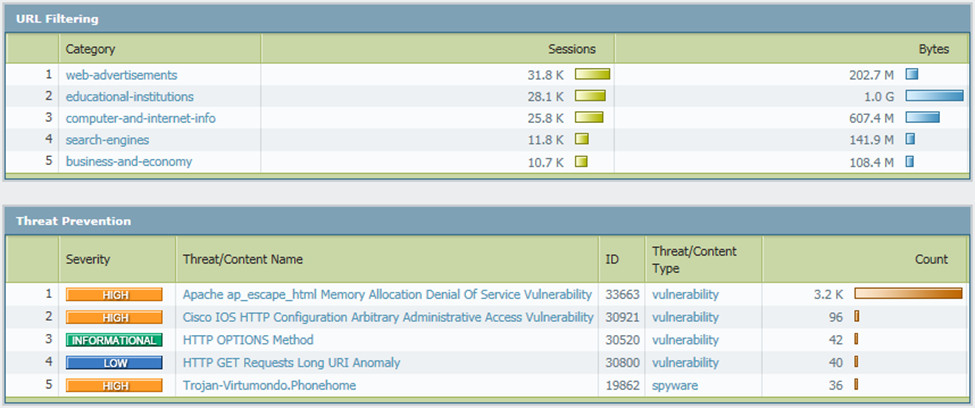

Tiếp theo là thông tin các danh Mục web mà người dùng truy cập và đặc biệt là các Threat liên quan đến ứng dụng Web Browsing (virus, spyware, Vulnerability):

Danh sách các loại file được truyền tải qua ứng dụng Web Browsing cũng được liệt kê:

Các tường lửa khác: Các thành phần trên tường lửa hoạt động độc lập với nhau nên logs của chúng cũng hoàn toàn tách biệt, để liết kết lại cần một công cụ để quản lý log tập trung tuy nhiên nó có rất nhiều hạn chế và gây nhiều bất tiện cho người quản tri.

Kiến trúc tiên tiến, mạnh mẽ

Trong nhiều năm, mục tiêu tích hợp Threat prevention bao gồm IPS, anti-virus, anti-spyware vào firewall luôn được quan tâm để giảm thiểu số lượng thiết bị cũng như chi phí. Hiện nay, các firewall UTM hướng đến vấn đề tích hợp này. Tuy nhiên, các giải pháp này gặp phải vấn đề về khả năng xử lý của thiết bị. Chức năng firewall có thể xử lý với throughput rất lớn nhưng khi các tính năng an ninh khác được bật khả năng xử lý giảm xuống một cách đáng kể với độ trễ lớn.

Xử lý dữ liệu tối ưu:

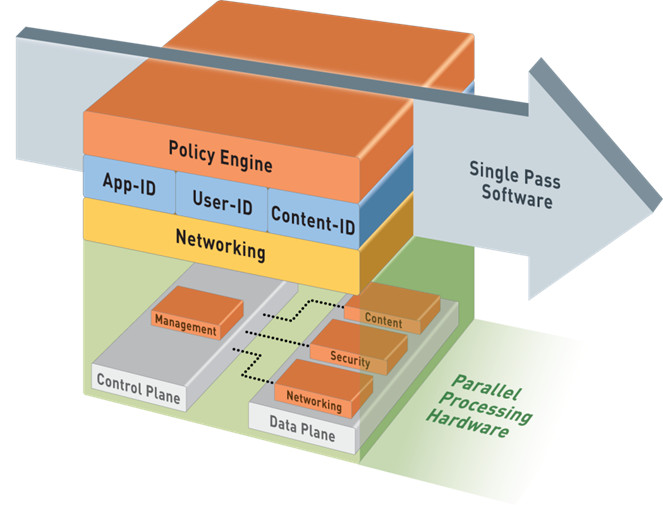

Palo Alto đưa ra kiến trúc “single pass parallel processing” nhằm giải quyết thách thức về mặt tích hợp và khả năng xử lý; sử dụng phương pháp “single pass” để xử lý gói tin cùng với phần cứng được thiết kế với mục đích xử lý song song.

Single pass software:

Đây là kiến trúc xử lý duy nhất được thiết kế bởi Palo Alto. Phương pháp này thực hiện scan traffic và xử lý các tác vụ chỉ một lần bao gồm:

– Networking và management

– User-ID: map địa chỉ IP và thông tin người dùng để xác định user hay group

– App-ID: kết hợp 4 cơ chế nhận dạng. Quá trình nhận dạng này được thực hiện đồng thời với chức năng Content-ID để thực hiện scan và kiểm tra ứng dụng phù hợp với policy đặt ra.

– Content-ID: công cụ so sánh chữ ký (signature matching) với phần cứng tăng tốc sử dụng để scan lọc dữ liệu (như số thẻ tín dụng, số CMND, hay một số dữ liệu được định nghĩa trước), scan tìm threats (lỗ hổng bảo mật, virus, spyware) cộng với phân loại URL để thực hiện lọc URL.

– Policy engine: dựa trên các thông số về networking, management, User-ID, App-ID và Content-ID, policy engine sẽ áp các chính sách tương ứng. Đối với Palo Alto, chỉ có một bảng policy duy nhất giúp cho nhà quản trị dễ dàng trong việc thiết kế các chính sách quản lý.

Các tường lửa khác: Sử dụng cơ chế xử lý tuần tự qua từng module, mỗi module có cơ chế xử lý gói tin hoàn toàn tách biệt. Ví dụ như tại lớp tường lửa: Khi đến gói tin sẽ phải được mở gói, đi qua phần networks, thực hiện kiểm tra cổng, IP, protocol, sau đó so sánh với Policy của Firewall, nếu gói tin hợp lệ sẽ được đóng gói và gửi qua modul kế tiếp.

Tại module kế tiếp, gói tin lại tiếp tục được mở gói, kiểm tra thông tin về cổng, giao thức, sau đó tiếp tục kiểm tra các thông tin phía sau… Quá trình kiểm tra cứ lặp lại như vậy cho đến khi gói tin ra khỏi thiết bị.

Việc kiểm tra quá nhiều lớp, lặp lại quá nhiều quá trình làm tăng thời gian trễ, giảm hiệu năng của hệ thống đồng thiếu sự liên kết giữa các thành phần trong cùng một thiết bị.

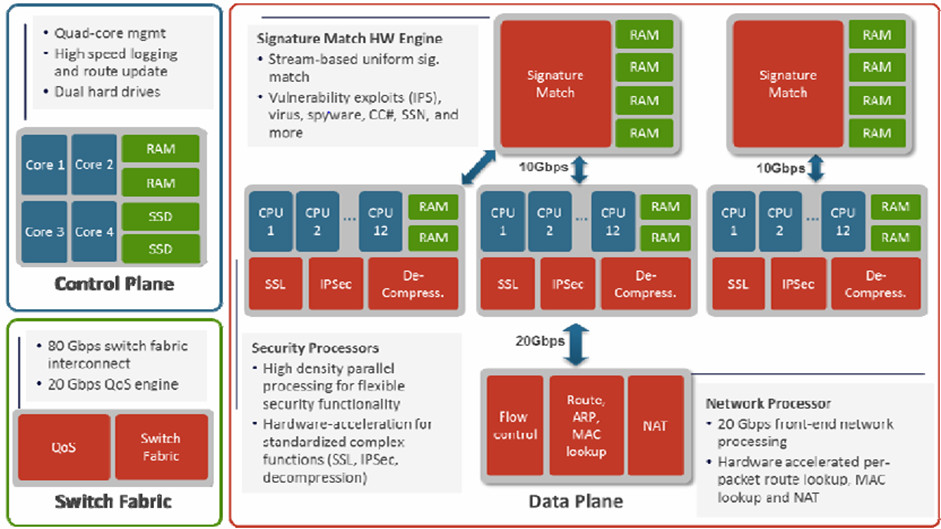

Phần cứng chuyên biệt tốc độ cao:

Phần cứng của Palo Alto được thiết kế để xử lý các tác vụ một cách song song, mỗi tác vụ sẽ được xử lý riêng biệt bởi từng CPU.

Networking: flow control, routing, ARP, NAT…được thực hiện trên bộ xử lý dành riêng.

User-ID, App-ID, và policy engine được xử lý bởi multicore security processor, với phần cứng được thiết kế để tăng tốc mã hóa, giải mã và giải nén.

Content-ID thực hiện dò tìm chữ ký trên phần cứng FPGA với bộ nhớ dành riêng.

Management: việc cấu hình, looging, và reporting được thực hiện thông qua bộ xử lý dành riêng cho control plane, riêng biệt với data plane để xử lý dữ liệu.

Các tường lửa khác: Các tường lửa khác cơ bản vẫn hoạt động theo kiểu Server Base, với một bộ xử lý trung tâm thực hiện mọi tác vụ.

Việc tách biệt phần Control Plane và Data Plane không chỉ giúp Palo Alto có hiệu năng xử lý cực cao ngay cả khi chạy hàng loạt tác vụ nặng như nhận dạng ứng dụng, quét virus, bật chức năng IPS hay ngay cả khi giải mã SSL/SSH mà còn giúp chống chọi với các cuộc tấn công tốt hơn. Ví dụ như khi hệ thống bị tấn công DDoS với tốc độ cực cao, đối với các tường lửa kiểu truyền thống, do lượng dữ liệu tấn công đi vào quá lớn nên hệ thống rất dễ dẫn đến việc quá tải, người quản trị không thể kết nối đến giao diện quản trị thậm chí sẽ bị treo.

Còn đới với Palo Alto, do cấu trúc phần cứng chuyên biệt được tối ưu cho từng nhiệm vụ nên tốc độ xử lý sẽ cao hơn rất nhiều so với việc dùng các vi xử lý chung, đồng thời do Control Plane tách biệt hoàn toàn với Data Plane, nên kể cả khi thiết bị hoạt động hết công suất, người quản trị vẫn có thể kết nối đến giao diện quản trị để tìm kiếm nguồn tấn công và ngăn chặn kịp thời.

9. Công cụ xuất báo cáo nâng cao được tích hợp:

Tường lửa thế hệ mới Palo Alto: Ngay trên Palo Alto được tích hợp sẵn công cụ xuất báo cáo với nhiều định dạng PDF, XML, CSV cùng khả năng tùy chỉnh linh hoạt cho nội dung báo cáo theo nhu cầu sử dụng. Đồng thời Palo Alto cũng tích hợp hàng loạt các mẫu báo cáo đa dạng giúp người quản trị xuất các báo cáo một cách nhanh chóng tiện lợi nhất.

Các tường lửa khác: Phần lớn các tường lửa khác phải sử dụng một công cụ hỗ trợ cài bên ngoài để xuất các báo cáo này và thậm chí nhiều sản phẩm phải mua thêm bản quyền để sử dụng.

User activity report:

Bên cạnh report mang tính tổng quát, Palo Alto cho phép xuất report chi tiết theo người dùng như một số ví dụ sau đây:

Application usage: cho phép report các loại ứng dụng mà người dùng đó sử dụng cùng với chi tiết về category, băng thông, số lượng session và mức độ nguy hiểm của ứng dụng đó:

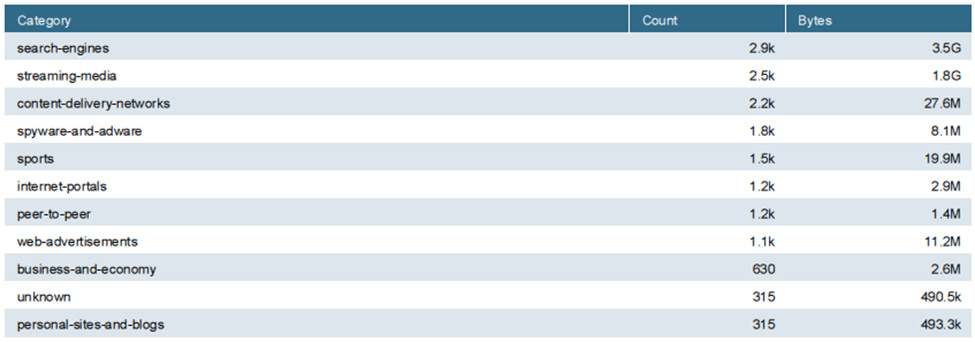

Tóm tắt hoạt động lướt web theo category cùng với bandwidth mà các ứng dụng đó đã sử dụng:

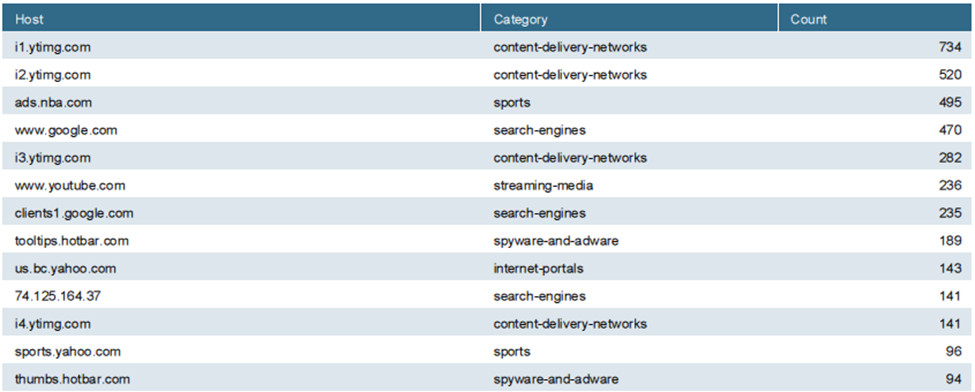

Tóm tắt các website mà người dùng đó đã viếng thăm:

Tóm tắt chi tiết hoạt động của người dùng với chi tiết về thời gian, URL, thể loại: